モバイルセキュリティの脅威とモバイルセキュリティ検証とは何ですか?

モバイルセキュリティの脅威は、モバイルデバイスとアプリケーションのセキュリティを危険にさらすことがあります。これらの脅威には、マルウェア、フィッシング攻撃、データ漏洩、不正アクセス、セキュリティの低いデータストレージ、およびセキュリティの低いWi-Fiネットワークが含まれます。これらの脅威に対処するためには、モバイルセキュリティ検証が重要です。

モバイルセキュリティ検証には、モバイルデバイスとアプリケーションのセキュリティコントロールを評価し、脆弱性と脅威を特定し、セキュリティのベストプラクティスが実装されていることを確認することが含まれます。このプロセスには、ペネトレーションテスト、静的および動的なアプリケーションセキュリティテスト、コードレビュー、コンプライアンス監査、および脅威モデリングが含まれる場合があります。

モバイルアプリケーションセキュリティ検証とは何ですか?

モバイルアプリケーションセキュリティ検証とは、ユーザーのデータやプライバシーを危険にさらす可能性があるセキュリティの脆弱性を特定するプロセスです。例えば、モバイルアプリケーションのコード、デザイン、機能を分析して、自動化されたまたは手動のプロセスを通じてハッカーや悪意のあるアクターによって悪用される可能性のあるセキュリティ上の欠陥や弱点を特定することが含まれます。また、不適切なデータの保存、認証と承認の不備、セキュリティの脆弱性に起因するその他の問題もあります。

モバイルアプリケーションセキュリティ検証の主な目的は、モバイルアプリケーションがセキュリティを考慮して設計および開発され、業界のセキュリティ基準を満たし、機密情報を保護することです。最終的には、これは安全なユーザーエクスペリエンスに繋がります。新たな脅威や脆弱性に対処するために、定期的にモバイルアプリケーション開発プロセスを実施することが重要です。

モバイルアプリケーションのセキュリティ検証には、以下の種類があります

主要な目的は、脆弱性の特定であり、2次的な目的はセキュリティベストプラクティスの実装と、特定のセキュリティ標準の遵守です。

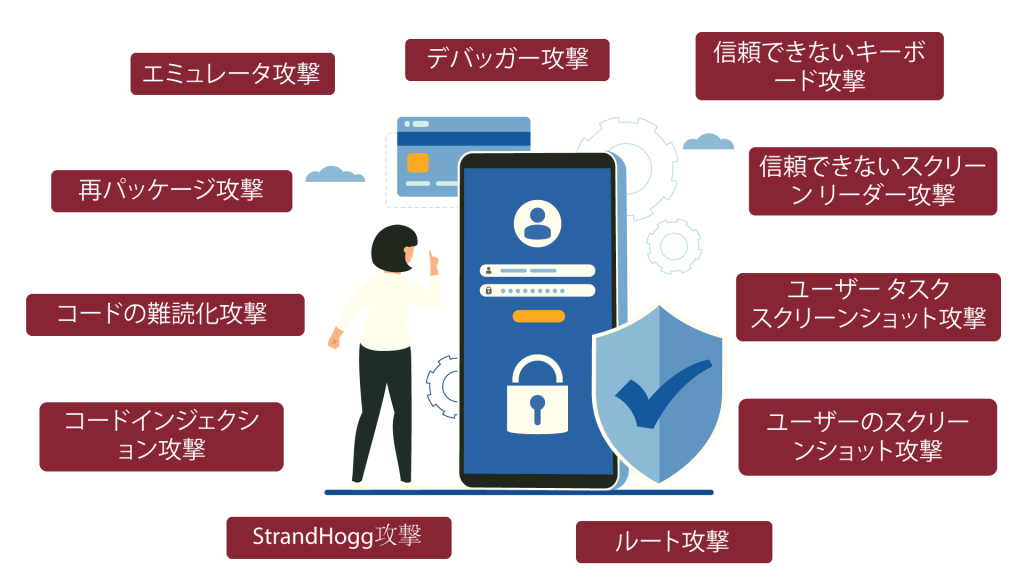

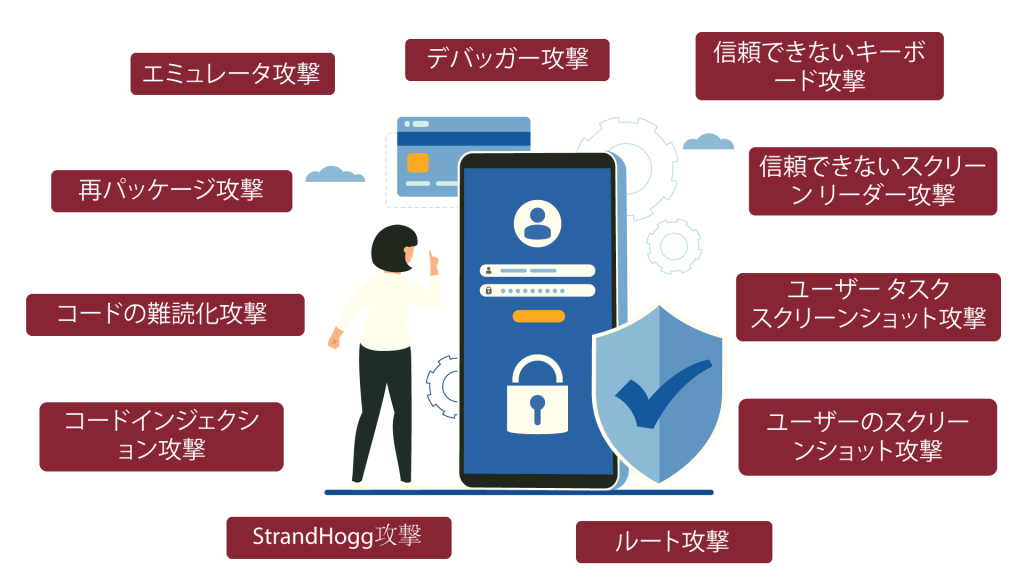

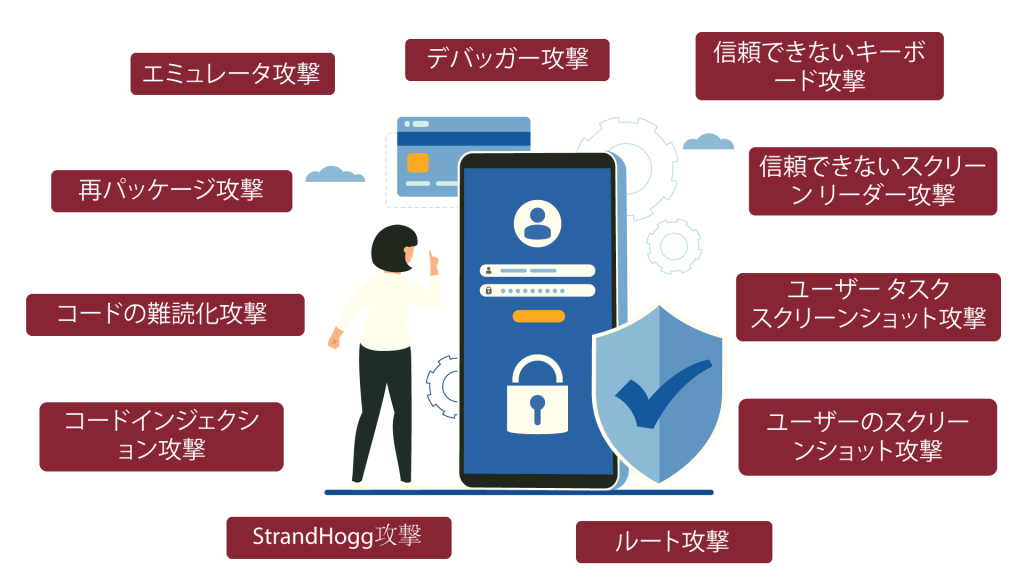

以下に、モバイルアプリに対する可能性のある有害な攻撃を示します。

- 再パッケージ攻撃

- 再パッケージ攻撃は、正当なモバイルアプリに悪意のあるコードを挿入することで実施されます。この攻撃により、ユーザーがセキュリティリスクにさらされる脆弱性が存在します。

- エミュレータおよびデバッガ攻撃

- エミュレータおよびデバッガ攻撃は、モバイルデバイスとアプリケーションを悪用する技術です。エミュレータ攻撃は、モバイルデバイスの動作をシミュレートし、マルウェアを注入して情報を盗むことを狙います。一方、デバッガ攻撃は、アプリケーションのセキュリティ機構を操作して、機密情報にアクセスしたり、アプリの動作を制御したりします。どちらの方法もセキュリティコントロールを回避するために使用され、攻撃者によってモバイルデバイスやアプリの脆弱性を悪用されます。

- 信頼できないキーボードおよびスクリーンリーダー攻撃

- 信頼できないキーボードおよびスクリーンリーダー攻撃は、悪意のあるアプリが介入して機密情報を盗む攻撃です。前者はキーストロークの傍受を含み、後者はデバイスのスクリーンに表示された機密情報を傍受して送信します。両方の攻撃は、脆弱性を悪用して機密データを盗むことを目的としています。

- ユーザースクリーンショットとタスクスクリーンショット攻撃

- ユーザーとタスクのスクリーンショット攻撃は、機密情報をキャプチャするためにモバイルデバイスのスクリーンショットを撮影することを含みます。ユーザースクリーンショットはデバイスから情報を盗むために撮影され、タスクスクリーンショットはパスワード入力などの特定のアクティビティ中に撮影されます。両方の攻撃は、脆弱性を悪用してデバイスから機密データを盗むことを目的としています。

- ルート攻撃

- ルート化攻撃は、セキュリティメカニズムをバイパスしてデバイスにアクセスするための攻撃であるため、モバイルデバイスのオペレーティングシステムに管理者アクセスを取得することによってシミュレートされます。この攻撃の目的は、機密データにアクセスすることです。

- コードインジェクション攻撃

- コードインジェクション攻撃は、悪意のあるコードをアプリのメモリに注入してその動作を操作し、機密情報にアクセスしたり、不正なアクションを実行したりすることができる可能性があるため、シミュレートされます。

- StrandHogg攻撃

- StrandHoggは、合法的なアプリケーションになりすまして、攻撃者がアプリを乗っ取り、ログイン資格情報や銀行情報などの機密情報を盗み出すことができるAndroidマルウェアの一種です。したがって、StrandHogg攻撃は、そのようなマルウェアが検出を回避し、偽のログイン画面を表示してユーザー情報をキャプチャできるかどうかをシミュレートすることになります。

- コードの難読化攻撃

- コードの難読化攻撃は、アプリのコードを理解するのが攻撃者にとってより困難になるようにするモバイルセキュリティの技術です。コードの難読化攻撃は、これらの技術をバイパスする悪意のある試みを含みます。

YESSAFE AppProtect+を紹介します。これは、モバイルアプリ上の高度なマルウェア攻撃からエンドユーザーを保護するアプリケーションセキュリティシールドです。ランタイムアプリケーション自己保護技術による脆弱性検出、アプリケーション保護、およびアプリの使用情報を提供し、高度なマルウェアの現実的な脅威に対応します。

AppProtect+はEMVCo認定を受け、世界的なテクノロジー調査・コンサルティング企業であるGartnerによって認められています。

当社の専門家に今すぐご相談いただき、アプリを検証する方法や、当社のソリューションYESsafe AppProtect+でアプリを保護する方法を理解する方法をお伺いください。